“Estamos en guerra y no es una exageración.” Esta fue una de las primeras frases fuertes del presidente, Rodrigo Chaves como mandatario.

El mismo día que asumió funciones, el 8 de mayo, anunció un decreto de emergencia nacional y el 16 de mayo, a una semana en el poder, lanzó una serie de medidas para lo que calificó como un “ataque terrorista internacional.”

No era para menos. El proceso de transición entre el gobierno del presidente saliente, Carlos Alvarado, y Chaves estuvo marcado por el ataque cibernético más fuerte vivido en Costa Rica contra entidades del Estado, un hecho con decenas de entidades afectadas y el impacto directo a la población.

El lunes 18 de abril el país amaneció con la noticia de que algunos sistemas básicos del Ministerio de Hacienda estaban caídos, entre ellos la plataforma para la declaración y pago de impuestos ATV y los sistemas de aduanas.

El gobierno, en ese momento, informó que estaban investigando lo sucedido hasta que confirmaron el ataque adjudicado a un grupo internacional llamado Conti. Los atacantes cibernéticos pidieron el pago de $10 millones para deponer el hackeo, a lo que no se accedió.

El 21 de abril, Carlos Alvarado como presidente emitió un video a la prensa en la que descartaba acceder a esa petición de pago. “La primera acción que debemos hacer todos las y los costarricenses es unirnos una vez más para enfrentar esta amenaza. Reitero que el Estado costarricense no pagará nada a estos criminales cibernéticos”, aseguró el mandatario.

“Mi criterio es que este ataque no es un tema de dinero, sino que busca amenazar la estabilidad del país en una coyuntura de transición. Esto no lo lograrán,” sentenció.

Solo el ataque a las plataformas tributarias dejó pérdidas millonarias al país. El sector importador y exportador reportó un impacto de $30 millones diarios al frenarse o retrasarse el ingreso y salida de mercadería.

Fue hasta casi dos meses después, el 13 de junio, que la plataforma ATV pudo recuperarse y regresar a su funcionamiento con un cronograma extraordinario para el pago de impuestos.

Hacienda el más grave, pero no el único

Junto a las plataformas de la administración tributaria, el país recibió ataques a cerca de 30 instituciones del Estado con afectación en menor medida.

En un reciente informe, la Contraloría General de la República (CGR) identifica las instituciones más afectadas en diferentes momentos del año y que fueron incluidas en el decreto de emergencia:

- Ministerio de Hacienda: exfiltración y cifrado de información, afectación en la funcionalidad de los sistemas operativos.

- Junta Administradora del Servicio Eléctrico Municipal de Cartago (Jasec): cifrado de información y afectación a sistemas informáticos.

- Radiográfica Costarricense: exflitración de información y afectación a servicios informáticos

- Ministerio de Ciencia, Tecnología y Telecomunicaciones: modificaciones en sitio web y afectación en sistemas informáticos.

- Ministerio de Salud: Información comprometida de personas funcionarias

- Ministerio de Trabajo y Seguridad Social: exfiltración y cifrado de información, afectación en la funcionalidad de los sistemas operativos.

- Instituto Meteorológico Nacional: exflitración de información y afectación a servicios informáticos

- Sede Interuniversitaria de Alajuela: exflitración de información y afectación a servicios informáticos

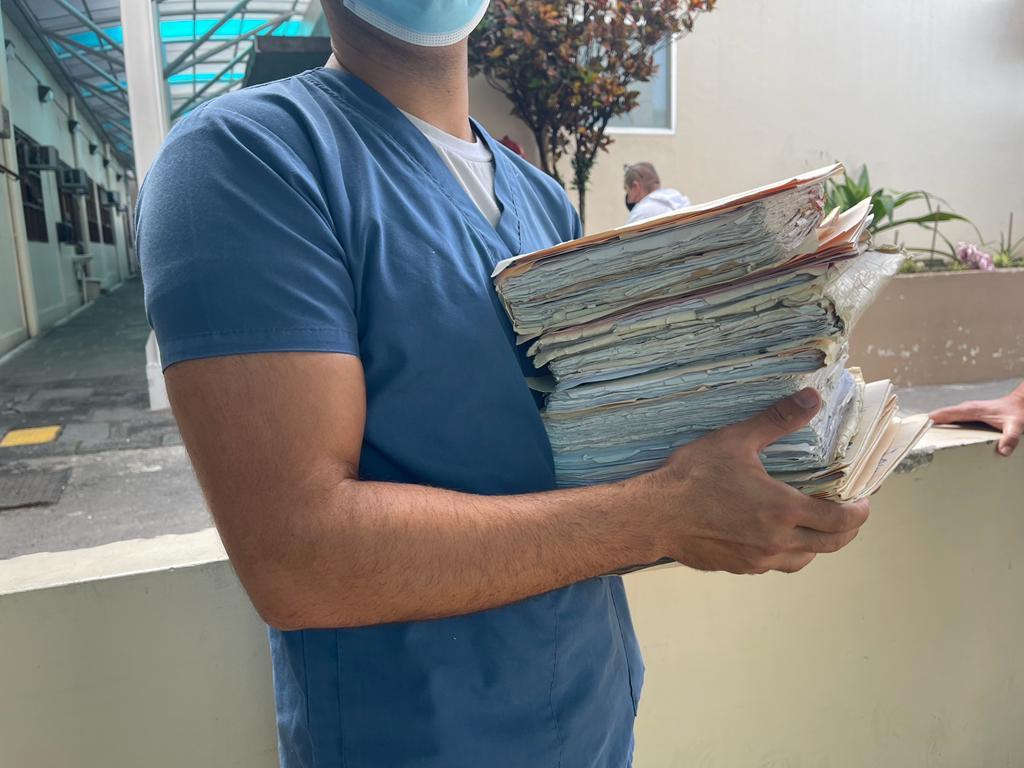

Hackeo obligó a la Caja a regresar a los expedientes de papel provocando retrasos en atención. Créditos al Sindicato de Enfermeras y AFINES

Ataque a la Caja, todos afectados

Mención aparte merece el ataque del 31 de mayo, ya con las nuevas autoridades de gobierno, en contra de la Caja Costarricense de Seguro Social. Este hecho fue calificado por la institución como “extremadamente violento.”

La alerta llegó la madrugada de ese martes, cuando en impresoras de diferentes centros médicos se leyeron mensajes de los responsables indicando la forma de recuperar los sistemas. Máquinas que empezaron a funcionar solas, según relataron funcionarios en diferentes hospitales como el San Vicente de Paúl en Heredia, el Enrique Baltodano de Liberia y otros de San José.

La Contraloría General de la República reportó en su reciente informe que la seguridad social fue víctima de ataque en diferentes etapas. Primero consistió en el robo de credenciales de redes sociales y luego ataques a las bases de datos, exflitración de información y afectación a los sistemas informáticos.

El ataque obligó a la Caja a bajar los sistemas críticos como el Expediente Único de Salud (EDUS) con lo que se paralizó, en muchos casos, la programación de citas y seguimiento a los pacientes de maneras electrónica por lo menos hasta setiembre.

Solo el primer día, más de 500 citas fueron canceladas y desde ese momento, algunos procedimientos complejos se suspendieron de manera indefinida. El problema fue falta de información crítica de los pacientes que estaba de manera electrónica, como exámenes, radiografía e historial médico.

El personal tuvo que aplicar planes de contingencia para retomar la atención, en lo posible. Se tuvo que regresar al pasado y retomar los expedientes en hojas y los registras manuales, a lo que las nuevas generaciones de funcionarios no estaban acostumbrados o, ni siquiera, conocían.

También se afectó el Sistema Centralizado de Recaudación (Sicere) por lo que fue necesario extender plazos y habilitar otras formas de pago para que patronos y trabajadores independientes cumplieran con las obligaciones de mayo ante la CCSS.

El primero de junio, el entonces presidente ejecutivo, Álvaro Ramos, informó en conferencia de prensa que el impacto del ataque era mayor al anunciado.

También ordenó la apertura de una investigación por posible negligencia. Se identificó que menos de 15 computadoras en la Caja tenían instalado un software de protección que había sido donado por el gobierno de España cuando ocurrió el ataque a Hacienda, poco más de un mes antes del sufrido por la CCSS.

En ese momento, el gobierno anterior y el actual ordenaron una serie de medidas para reforzar la seguridad electrónica de las instituciones, previendo, como sucedió, nuevos intentos de hackeo.

Los responsables

Los ciberataques a Costa Rica fueron perpetrados por dos reconocidas organizaciones. Las razones aún no están del todo claras, pero según expertos pueden ir desde razones políticas, como el apoyo diplomático de Costa Rica a Ucrania en la guerra de este año contra Rusia, hasta la alta vulnerabilidad del país para este tipo moderno de delincuencia.

El modo de operar es el mismo que el usaron en otros países o en contra de empresas privadas del mundo: acceder, robar información, tenerla en control y cobrar altas sumas de dinero.

El grupo Conti fue el responsable de hackeo en Hacienda y la mayoría de las otras entidades afectadas. Así lo reconocieron desde el primer momento en los mensajes compartidos en la web profunda.

Esta es una organización de origen ruso, bien constituida y de basta experiencia, con ramificaciones en todo el mundo. Su modo de operar son los ataques ransomware, es decir el robo de archivos e información de un servidor para luego extorsionar y cobrar rescates a cambio de todo ese material.

Los miembros permanentes de Conti reciben mensualmente entre $1.500 y $2.000, además de montos adicionales por los rescates. De manera constante reclutan nuevo personal por las altas rotaciones y lo hacen por medio de bolsas de empleo legales o sitios piratas.

El FBI relacionó a Conti con más de 1.000 víctimas todo este año. Con el caso de Costa Rica, esta organización policial de Estados Unidos ofreció recompensa a cambio de información sobre los responsables.

Este mismo año se informó que Conti cerraría operaciones ante las acciones tomadas en Norteamérica contra el grupo, sin embargo sus miembros migrarían a otras organizaciones más pequeñas pero siempre dedicadas a los ataques cibernéticos.

Este es el caso de Hive, grupo que surgió en el 2021 y que tiene como meta la afectación a empresas e instituciones relacionadas con el sector salud. Fueron los responsables del hackeo a la Caja Costarricense de Seguro Social.

En diciembre del año pasado, este grupo reveló haber atacado casi 400 organizaciones de salud, la mayoría en Estados Unidos, de las cuales 104 pagaron rescate a cambio de recuperar la información.

A esta organización, reforzada con personal y la experiencia de Conti, se le relaciona también con ataques a universidades asiáticas que realizan investigaciones en ciencias de la vida.

Por el modo de operar de ambas organizaciones, se sospecha que pueden recibir ayuda desde los países atacados. Por esta razón, el presidente Chaves denunció a mediados de mayo que estaban investigando la posible participación de costarricenses en los ataques de este 2022.

Esas pesquisas están a cargo de autoridades judiciales y de inteligencia, con la colaboración de otros países.

Riesgo permanente

Los ciberataques pueden seguir y el riesgo para Costa Rica es permanente. Esta es la advertencia de los expertos y una de las razones que citan es la vulnerabilidad y poca preparación en el país.

Por ejemplo, el 11 de octubre la nueva víctima fue la municipalidad de Belén que reportó robo de información.

La Contraloría publicó un informe en diciembre, casi dos meses después, indicando que este gobierno local aún estaba en proceso de recuperación.

Todavía no habían podido generar las facturas de agua, recolección de basura, limpieza de vías y mantenimiento de parques de los meses de octubre y noviembre.

OBSERVE MÁS: Municipalidad de Belén todavía no se recupera al 100% tras ataque informático que sufrió en octubre

El ente contralor en este mismo reporte de finales de noviembre señaló una serie de deficiencias en la atención de esta emergencia.

Entre ellas señala la poca coordinación del Ministerio de Ciencia y Tecnológica con la Comisión Nacional de Emergencias en la ejecución del plan de atención y el decreto ejecutivo.

Además, el documento afirma que el grupo de expertos creado por el actual gobierno para atender estos incidentes dejó de sesionar y que el país no cuenta con la capacidad técnica en el recurso humano para reforzar la prevención de estos incidentes.

OBSERVE MÁS: Grupo que creó este Gobierno para atender ciberataques perdió fuerza y dejó de sesionar, advierte Contraloría

Carlos Enrique Alvarado, ministro del Micitt en declaratoria de emergencia el 16 de mayo por los ataques cibernéticos.

Respuesta del gobierno

El 29 de noviembre, el Ministerio de Ciencias y Tecnología informó sobre el envío de una nota aclaratoria a la Contraloría relacionada con las conclusiones de este informe.

La directora de Gobernanza Digital del Micitt, Paula Brenes, dijo que se omitieron las acciones que el ministerio realizó ante el Servicio Civil para generar los perfiles de personal técnico especializado en ciberseguridad y que son necesarios en cada institución, según su propio presupuesto.

“Desde el 16 de noviembre, ya se cuenta con 12 personas para la atención de incidentes 24/7,” agrega la funcionaria, además de resaltar que cuentan con herramientas adicionales de monitoreo y detección de ataques.

“El informe también omite que, junto a la Unión Europea y la OEA, se hizo un estudio de vulnerabilidad en 17 instituciones que prestan servicios críticos, y sobre la sala de análisis, se aclara que se reúnen cada 15 días, los miércoles,” afirma Brenes.

El Micitt se defiende y dice que mantienen una estricta comunicación con la CNE para ejecutar el decreto de emergencia firmado y que se cumplen con los tiempos y procesos de las contrataciones públicas.

El ministerio rector en tecnología agrega que más de 1.000 funcionarios recibieron capacitación especializada en al menos 15 talleres y que, con las herramientas actuales, se atendieron más de 734.000 alertas en 165 instituciones desde mayo.

El Ministerio de Ciencia y Tecnología coincide con los expertos en la necesidad de una mayor inversión en ciberseguridad con equipo y personal.

Si bien ellos son los asesores y rectores en la materia, desde el Micitt aclaran que cada una de las instituciones estatales, del gobierno central y locales, deben ajustar sus presupuestos, capacitación y contratación de personal a sus necesidades de protección.

Expertos en la materia señalan que lo sucedido con las entidades de gobierno es una enseñanza para todos en cualquier nivel.

Las empresas privadas también deben reforzar sus mecanismos de seguridad y los ciudadanos deben prestar atención a su manejo de información personal. Los delincuentes en la web están al acecho y esperando el más simple descuido.